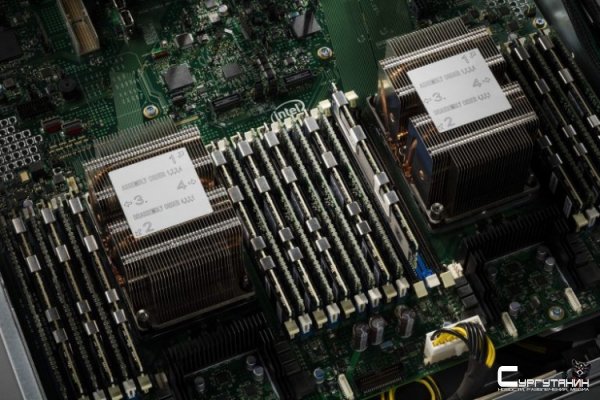

Заплатка против Spectre 2 снижает производительность Linux на значение до 50 %

На что можно пойти, чтобы сделать компьютер более безопасным? Большинство людей, обеспокоенных защитой данных, понимают, что уменьшение рисков связано с какими-то компромиссами, либо в области удобства, либо затрат, либо производительности. Тем не менее, многие пользователи Linux не были готовы к тому, что заплатка против уязвимости Spectre 2 снизит производительность их систем с процессорами Intel на значение до 50 %.

На что можно пойти, чтобы сделать компьютер более безопасным? Большинство людей, обеспокоенных защитой данных, понимают, что уменьшение рисков связано с какими-то компромиссами, либо в области удобства, либо затрат, либо производительности. Тем не менее, многие пользователи Linux не были готовы к тому, что заплатка против уязвимости Spectre 2 снизит производительность их систем с процессорами Intel на значение до 50 %.Обновление, о котором идёт речь, было выпущено вместе с ядром Linux 4.20. Оно включает исправление STIBP (Single Thread Indirect Branch Predictors) для исполняющихся в многопоточном режиме процессов (SMT). Заплатка должна предотвращать атаки, основанные на уязвимости Spectre 2, но она также вредит производительности процессоров Intel с поддержкой Hyper-Threading, если эти чипы используют последние обновления микрокода.

Было изначально ясно, что STIBP повлияет на производительность. Тем не менее Линус Торвальдс (Linus Torvalds), который вернулся к штурвалу после краткого перерыва в сентябре, сказал с негодованием: «Нигде в обсуждении я не заметил упоминания о том, насколько негативным оказалось влияние на производительность этой заплатки. Когда скорость снижается на 50 % в некоторых задачах, люди должны начать спрашивать себя, стоит ли использовать подобную „защиту“?».

Господин Торвальдс также добавил, что люди, действительно обеспокоенные своей безопасностью, просто полностью отключают технологию SMT. Поэтому текущая ситуация побудила известного разработчика предложить следующее решение для будущей сборки Linux под системы Intel, которое должно успокоить большинство пользователей:

«Я думаю, нам необходимо использовать ту же логику, что и для L1TF: мы по умолчанию используем такие заплатки, которые не влияют на производительность. Нужно предупреждать о таком, а после этого я бы посмотрел на сумасшедших, которые предпочли бы 50-процентное падение производительности, лишь бы решить проблему, носящую всё ещё теоретический характер».

Кстати, господин Торвальдс — не единственный, кого удивляет эта реализация STIBP. Например, работающий на Intel специалист по безопасности Linux Аржан ван де Вен (Arjan van de Ven) отметил: «В документации AMD официально рекомендует не активировать эту заплатку по умолчанию, и я могу сказать, что и наша позиция в Intel аналогична: данная защита действительно не должна быть активирована по умолчанию». Он добавил, что использование инструмента в «хирургически необходимых» случаях — это одно, а включать его всегда неверно.